<문제>

문제를 이해하고 flag 파일을 다운로드하였다.

다운로드가 완료된 뒤 파일을 확인해보니.

파일에 확장자가 없다는 것을 알 수 있었다.

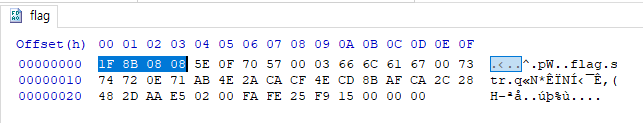

그리하여 헥스에디터(hxd)를 사용하여 파일을 열어보았다.

*헥스에디터(Hex-editors, hxd) : 바이너리 파일을 분석하거나 수정할 때 사용

.exe, .dll, 확장자가 없는 파일을 분석할 때 사용하여

그 바이너리 파일의 헤더를 보고 어떤 종류의 파일인지 분석

- 헥스에디터 다운로드 사이트

https://mh-nexus.de/en/downloads.php?product=HxD20

Downloads | mh-nexus

Downloads Note: Starting with HxD 2.3, the portable edition is available as separate setup program, and can be run with minimal privileges (no admin rights required). For the portable edition, the setup program writes only into the selected folder (e.g., U

mh-nexus.de

해당 파일이 확장자가 없는 관계로 파일 시그니처 부분을 확인해보았다.

*파일 시그니처(File Signature) : 파일들의 포맷의 기본이 되는 내용

즉 확장자를 표현 ex) .jpeg, .png, .gif, .egg

1F 8B 08 08을 가진 파일의 확장자를 알아내기 위해

해당 사이트를 참고하여 찾아낸 결과,

http://forensic-proof.com/archives/300

파일 시그니처 모음 (Common File Signatures) | FORENSIC-PROOF

forensic-proof.com

해당 파일의 확장자가 .gz라는 것을 알 수 있다.

주어진 파일을 .gz파일로 변경한 후 압축을 풀어보았다.

압축을 푼 뒤 다시 hxd로 flag파일을 열어보니,

파일의 내용이 바뀐 것을 확인할 수 있다.

문제의 단서 KEY Format : ABCTF{(key)} 를 통해

ABCTF{broken_zipper}가 정답임을 알 수 있다.

Key=ABCTF{broken_zipper}

문제 해결!

'Forensics 풀이 > [DigitalForensic]with CTF' 카테고리의 다른 글

| Multimedia #12-이 파일에서 플래그를 찾아라!100 (0) | 2020.06.12 |

|---|---|

| Multimedia #20-저는 이 파일이 내 친구와...100 (0) | 2020.06.12 |

| Multimedia #3-사진 속에서 빨간색이...100 (0) | 2020.06.08 |

| Multimedia #1-제 친구의 개가 바다에서...100 (0) | 2020.06.08 |

| Multimedia #2-저는 플래그를 이 파일에...100 (0) | 2020.06.08 |